Apples macOS ist sicherer als andere Betriebssysteme wie Windows. Aber eine zunehmende Zahl von Phishing- und Malware-Angriffen zielen jetzt auf Mac-Benutzer ab.

Und egal wie sicher macOS ist, es macht Mac-Benutzer nicht immun gegen die Gefahr von Phishing. Der Erfolg solcher Angriffe hängt oft von der Wachsamkeit des Benutzers ab.

Phishing-Betrug zielt auf Mac-Benutzer ab

Phishing ist eine Art von Cyberkriminalität, bei der sich ein Krimineller als legitime Autorität mit gefälschten E-Mails oder Texten ausgibt, um Menschen dazu zu locken Bereitstellung vertraulicher Informationen wie Kreditkartennummern, Anmeldedaten oder Passwörter, die zum Diebstahl oder zum Ausführen von Geld verwendet werden können Cyber-Angriffe.

In den ersten sechs Monaten des Jahres 2019 wurden Mac-Benutzer Ziel von rund 6 Millionen Phishing-Angriffen. laut Recherchen von Secure List. Etwa 11 % davon waren Unternehmensbenutzer, und etwa 255.000 Benutzer wurden zwischen 2012 und 2017 jährlich durch Malware angegriffen.

Auch wenn Sie einen Mac verwenden, sind Sie es immer noch in Gefahr, gezielt angegriffen zu werden weil viele Ihrer Aktivitäten online sind, insbesondere Bank- und Finanzwesen.

So funktioniert ein Phishing-Betrug

Um einen Phishing-Angriff auszuführen, muss der Betrüger Social Engineering an Ihnen durchführen. Sie tun dies normalerweise, indem sie Ihre Social-Media-Seiten besuchen, um Ihre persönlichen Daten sowie Ihre Orte zu erfahren waren, Geschäfte, die Sie besucht haben, Reisen, die Sie unternommen haben, da dies bestimmt, wie der Phishing-Angriff ausfällt entworfen.

Nachdem die Social-Engineering-Recherche abgeschlossen ist, befolgt der Betrüger drei grundlegende Schritte:

Schritt 1: Erstellen Sie eine gefälschte Website

Der Betrüger erstellt eine gefälschte Website und nein, er muss keinen komplexen Code kennen. Es gibt verschiedene Softwareplattformen, von denen einige sogar kostenlos auf GitHub heruntergeladen werden können und die geklonte Websites enthalten, die Hacker bereitstellen können. Diese Websites sehen genauso aus und verhalten sich genauso wie beliebte Websites wie Amazon, Badoo, eBay, PayPal, Adobe, DropBox und mehr.

Schritt 2: Liefern Sie die gefälschte Website an das Ziel

Der Betrüger verwendet häufig Ihre E-Mail-Adresse, um Ihnen die gefälschte Website zu senden. Wenn die gefälschte Website wie die Amazon-Website aussieht, kann sich der Betrüger als Amazon-Mitarbeiter ausgeben und Ihnen eine E-Mail mit einem Link senden, der Sie auf die gefälschte Amazon-Seite umleitet.

Bitte beachten Sie, dass der schädliche Link mit Sätzen wie „Klicken Sie hier, um die Anmeldedaten zu validieren“ verdeckt werden könnte, sodass Sie nicht sehen, dass die Ziel-URL nicht die offizielle Amazon-Website ist. Sobald Sie den Köder geschluckt und auf den Link geklickt haben, wird der Betrüger mit einer Nachricht wie „Das Ziel hat die Phishing-Website besucht“ benachrichtigt.

Schritt 3: Ernten Sie Passwörter und andere Daten

Diese schädliche Website enthält normalerweise Stellen, an denen Benutzer ihre Passwörter oder andere Daten eingeben. Oftmals verspricht die Seite die Zahlung eines gefälschten Angebots und der ahnungslose Benutzer wird aufgefordert, seine Bankdaten einzugeben. In einigen Fällen ahmen diese Websites Banken oder andere Finanzinstitute nach, bei denen sie Kreditkartendaten erhalten können.

Den Haken einwerfen

Es gibt verschiedene Techniken, die Betrüger anwenden, um das Ziel dazu zu bringen, den Köder zu schlucken.

So funktioniert Angler-Phishing

Diese Art von Phishing-Betrug zielt häufig auf Nutzer sozialer Medien ab.

Viele Geschäftsbanken, E-Commerce-Unternehmen und Online-Handelsunternehmen haben alle Social-Media-Seiten mit Kommentarbereichen. Betrüger verwenden diese Kommentarbereiche manchmal als Wasserlöcher, wo sie auf Kunden mit Beschwerden warten.

Wenn Sie zum Kommentarbereich kommen und sich über ein Serviceproblem beschweren, sendet Ihnen der Betrüger einen Link zu Klicken Sie auf und sobald Sie dies tun, werden Sie zu einer gefälschten Zielseite weitergeleitet, die dem Beamten der Institution ähnelt Seite. Die Seite des Betrügers hat dasselbe Logo und denselben Namen wie die legitime Seite. Sie achten auch darauf, ihr Social-Media-Handle so zu gestalten, dass es das der legitimen Firma nachahmt, für die sie sich ausgeben. Aber wenn Sie sich auf der gefälschten Seite anmelden, werden Ihre Anmeldedaten gestohlen.

Gem Forschung von Safeforexbrokers.com Bei den Betrügereien im Zusammenhang mit Forex-Brokern hat die Anzahl gefälschter Social-Media-Konten, die auf Kunden von Brokern abzielen, stark zugenommen. Die Untersuchung ergab, dass viele Betrüger gefälschte Seiten in sozialen Medien erstellen, um Kunden aus einem bestimmten Land anzusprechen. Beispielsweise würde der Betrüger eine legitim aussehende Seite erstellen und sich als Vermittler des Maklers für dieses Land ausgeben.

Angler-Phishing wird zu einer Bedrohung. Die Betreiber von Social-Media-Seiten von Unternehmen stehen unter Druck, auf Beschwerden von Benutzern zu reagieren schnell, um Betrüger daran zu hindern, die Beschwerde zu kapern und unschuldige Ziele an Böswillige weiterzuleiten Verknüpfungen.

Kunden von Banken und Trading-Apps sollten vorsorglich nur offizielle Kommunikationswege wie bspw E-Mail, Telefonleitungen oder sogar physische Besuche in den Büros der Organisationen, um Angler-Phishing zu vermeiden Anschläge.

Angler-Phishing-Angriffe nehmen zu, weil Social-Media-Giganten wie Facebook immer noch jedem erlauben, Konten mit ähnlichen Namen zu eröffnen. Normalerweise hat die Seite der legitimen Organisation möglicherweise ein blaues Bestätigungshäkchen, aber wenn Sie nicht aufpassen, kann dies unbemerkt bleiben.

So funktioniert E-Mail-Phishing

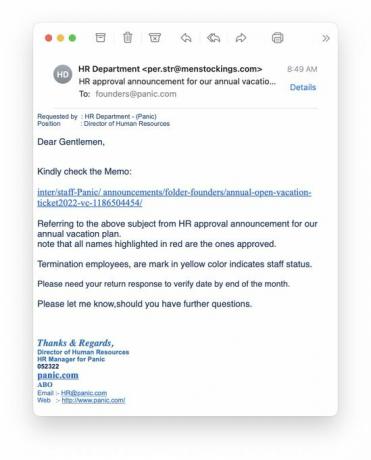

E-Mail-Phishing ist eine Social-Engineering-Technik, bei der sich Online-Betrüger als legitime Einzelpersonen oder Organisationen ausgeben und sie aus verschiedenen Gründen auffordern, dringend vertrauliche Daten zu teilen. Diese E-Mails werden an Millionen von Menschen gesendet, in der Hoffnung, dass ein kleiner Prozentsatz darauf klickt.

Dieser Vorgang wird Sprühen und Beten genannt. Das Sprühen und Beten von E-Mail-Phishing ist kein gezielter Angriff, da E-Mails an verschiedene Kategorien von Personen in verschiedenen Organisationen gesendet werden. Es ist nicht zielgerichtet.

E-Mail-Phishing ist kostengünstiger in der Durchführung und bringt dem Betrüger im Allgemeinen einen geringen Ertrag pro Person. Es hat jedoch das Potenzial, sich auszuzahlen, selbst wenn eine sehr kleine Anzahl von Menschen darauf hereinfällt. Die Tools, die zur Durchführung eines E-Mail-Phishing-Angriffs benötigt werden, sind kostengünstiger und werden normalerweise im Darknet von der Stange gekauft.

So funktioniert Spear-Phishing

Spear-Phishing ist ein gezielter und ausgeklügelter Angriff. Hier recherchiert der Betrüger sein Ziel — normalerweise eine Einzelperson in einer bestimmten Organisation. Der Betrüger beginnt damit, seine Kontakte abzurufen und eine Nachricht zu senden, die ihm wahrscheinlich eine Antwort entlocken wird.

Spear-Phishing verwendet normalerweise E-Mail und diese Nachrichten enthalten Insider-Informationen wie Namen anderer Mitarbeiter, E-Mail Unterschriften und Abteilungen in der Organisation, um sie so legitim wie möglich über die Arbeitsweise erscheinen zu lassen die Firma.

In vielen Fällen kompromittiert das Ziel willentlich und unwissentlich vertrauliche Informationen oder Daten.

Spear-Phishing bringt in der Regel hohe Gewinne für den beteiligten Betrüger und kann zum Verlust von Geld und sensiblen Informationen führen und sogar den Ruf der beteiligten Organisation schädigen.

Kabel

@kabel

168

4

Wie ein Walfangangriff funktioniert

Dies ist eine sehr zielgerichtete Spear-Phishing-Methode, bei der sich Angreifer als legitime Einzelpersonen, Unternehmen, Websites und Organisationen ausgeben, um große, hochkarätige Ziele zu verfolgen wie CEOs und Führungskräfte, Prominente oder einflussreiche politische Amtsträger.

Der Walfang beruht oft darauf, diesen „großen Fisch“ – den Wal – davon zu überzeugen, einen Fehler zu machen, indem er ein Gefühl der Dringlichkeit hervorruft. Beispielsweise kann sich der Betrüger als Strafverfolgungsbeamter oder Beamter des Justizministeriums ausgeben, wodurch das Ziel in Panik versetzt wird und auf einen böswilligen Link in der E-Mail klickt.

Das Ziel des Betrügers könnte eines der folgenden sein; ein Opfer dazu bringen, eine Überweisung zu starten, vertrauliche Informationen wie Anmeldeinformationen zu erfassen oder das geistige Eigentum eines Unternehmens, Kundendaten und andere hochwertige Informationen zu erfassen.

Die Betrüger verwenden in der Regel branchenübliche Terminologie bei der Erstellung der E-Mail und verwenden personalisierte Informationen über die Zielperson oder -organisation.

In letzter Zeit ist bekannt, dass Betrüger anrufen, um einer E-Mail nachzugehen. Der Anruf dient zwei Zwecken; um die E-Mail-Anfrage zu bestätigen und dem potenziellen Opfer das Gefühl zu geben, dass es sich nicht um einen Betrug handelt.

Walfang führt manchmal zu finanziellen Verlusten, Reputationsschäden und dem Verlust wichtiger Daten.

Deep-Fake-Technik

Deep Fake-Betrügereien verwenden künstliche Intelligenz, um die Stimmen, Fotos und Videos von Menschen nachzuahmen. Ein Deep Fake-Betrug ähnelt normalerweise der Stimme oder dem Aussehen einer Person. Es tut dies mit einer so großen Genauigkeit, dass viele darauf hereinfallen werden.

Entsprechend ein Bericht rein Das Wall Street Journalnutzten Betrüger KI, um die Stimme des CEO eines deutschen Unternehmens zu reproduzieren. Der gefälschte AI-CEO rief die britische Niederlassung des Unternehmens an und forderte sie auf, 220.000 GBP zu überweisen. Das Geld wurde überwiesen und der Betrug war erfolgreich.

Smishing-Technik

Dies ähnelt Phishing, aber diesmal verwendet der Betrüger SMS-Nachrichten, um einen bösartigen Link zu übermitteln. Es ist genauso gefährlich wie Phishing und Sie sollten auf der Hut sein.

„Mac“ diese Punkte

Die oben besprochenen Punkte halten Sie vorbereitet und erleichtern Ihnen das Erkennen von Phishing. Cyberkriminelle haben neue Mittel und Methoden entwickelt, um Menschen um ihre hart erarbeiteten Ressourcen zu bringen.

Wenn Sie Hilfe beim Online-Kundendienst suchen, stellen Sie sicher, dass Sie mit einem legitimen Unternehmensvertreter chatten. Bevor Sie auf einen Link klicken, bewegen Sie den Mauszeiger, um die wahre Ziel-URL anzuzeigen. Rufen Sie auch die ursprüngliche Leitung eines Unternehmens an, wenn Sie eine zwielichtige E-Mail sehen, die von diesem stammt.

Dieser Beitrag wird von Safe Forex Brokers präsentiert.

![Unterbrechen Sie Ihren langen Arbeitstag mit Stretch (Mac App) [Gesponserter Beitrag]](/f/e16d324b782a0a9016b7a96e6b024c95.jpg?width=81&height=81)