macOS ของ Apple มีความปลอดภัยมากกว่าระบบปฏิบัติการอื่นๆ เช่น Windows แต่การโจมตีแบบฟิชชิ่งและมัลแวร์ที่เพิ่มขึ้นตอนนี้มุ่งเป้าไปที่ผู้ใช้ Mac

และไม่ว่า macOS จะมีความปลอดภัยเพียงใด ก็ไม่ทำให้ผู้ใช้ Mac มีภูมิคุ้มกันจากอันตรายจากฟิชชิง ความสำเร็จของการโจมตีดังกล่าวมักขึ้นอยู่กับความระมัดระวังของผู้ใช้

การหลอกลวงแบบฟิชชิ่งมุ่งเป้าไปที่ผู้ใช้ Mac

ฟิชชิ่งเป็นประเภทของอาชญากรรมไซเบอร์ที่อาชญากรปลอมตัวเป็นผู้มีอำนาจที่ถูกต้องตามกฎหมายด้วยอีเมลหรือข้อความปลอมเพื่อหลอกล่อผู้คน การให้ข้อมูลที่ละเอียดอ่อน เช่น หมายเลขบัตรเครดิต รายละเอียดการเข้าสู่ระบบ หรือรหัสผ่านที่สามารถใช้ขโมยเงินหรือดำเนินการได้ การโจมตีทางไซเบอร์

ในช่วงหกเดือนแรกของปี 2019 ผู้ใช้ Mac ตกเป็นเป้าหมายในการโจมตีแบบฟิชชิงประมาณ 6 ล้านครั้ง จากการวิจัยโดย Secure List. ประมาณ 11% ของตัวเลขนั้นเป็นผู้ใช้องค์กร และผู้ใช้ประมาณ 255,000 รายถูกโจมตีทุกปีระหว่างปี 2555 ถึง 2560 ผ่านมัลแวร์

แม้ว่าคุณจะใช้ Mac คุณก็ ยังเสี่ยงตกเป็นเป้า เพราะกิจกรรมหลายอย่างของคุณออนไลน์ โดยเฉพาะการธนาคารและการเงิน

การหลอกลวงแบบฟิชชิ่งทำงานอย่างไร

ในการดำเนินการโจมตีแบบฟิชชิ่ง นักต้มตุ๋นจะต้องดำเนินการวิศวกรรมทางสังคมกับคุณ โดยปกติพวกเขาจะทำเช่นนี้โดยไปที่หน้าโซเชียลมีเดียของคุณเพื่อเรียนรู้รายละเอียดส่วนบุคคลของคุณรวมถึงสถานที่ที่คุณ เคยไป, ร้านค้าที่คุณเคยเยี่ยมชม, การเดินทางที่คุณทำ, สิ่งเหล่านี้เป็นตัวกำหนดว่าการโจมตีแบบฟิชชิ่งจะเป็นอย่างไร ได้รับการออกแบบ

หลังจากการวิจัยด้านวิศวกรรมสังคมเสร็จสิ้นแล้ว นักต้มตุ๋นจะทำตามขั้นตอนพื้นฐานสามขั้นตอน:

ขั้นตอนที่ 1: สร้างเว็บไซต์ปลอม

นักต้มตุ๋นสร้างเว็บไซต์ปลอม ไม่จำเป็นต้องรู้รหัสที่ซับซ้อน มีแพลตฟอร์มซอฟต์แวร์ต่างๆ มากมาย ซึ่งบางแพลตฟอร์มสามารถดาวน์โหลดได้ฟรีบน GitHub ซึ่งมาพร้อมกับเว็บไซต์โคลนสำหรับแฮ็กเกอร์ที่จะปรับใช้ เว็บไซต์เหล่านี้มีลักษณะและพฤติกรรมเหมือนกับเว็บไซต์ยอดนิยม เช่น Amazon, Badoo, eBay, PayPal, Adobe, DropBox และอื่นๆ

ขั้นตอนที่ 2: ส่งเว็บไซต์ปลอมไปยังเป้าหมาย

นักต้มตุ๋นมักใช้ที่อยู่อีเมลของคุณเพื่อส่งเว็บไซต์ปลอมให้คุณ หากเว็บไซต์ปลอมดูเหมือนเว็บไซต์ Amazon ผู้หลอกลวงอาจปลอมตัวเป็นพนักงานของ Amazon และส่งอีเมลที่มีลิงก์เพื่อเปลี่ยนเส้นทางคุณไปยังหน้า Amazon ปลอม

โปรดทราบว่าลิงก์ที่เป็นอันตรายอาจครอบคลุมวลีเช่น 'คลิกที่นี่เพื่อตรวจสอบรายละเอียดการเข้าสู่ระบบ' ดังนั้นคุณจะไม่เห็นว่า URL ปลายทางไม่ใช่เว็บไซต์ Amazon อย่างเป็นทางการ เมื่อคุณกลืนเหยื่อและคลิกที่ลิงค์ ผู้หลอกลวงจะได้รับแจ้งด้วยข้อความเช่น 'เป้าหมายได้เยี่ยมชมเว็บไซต์ฟิชชิ่ง'

ขั้นตอนที่ 3: เก็บรหัสผ่านและข้อมูลอื่นๆ

เว็บไซต์ที่เป็นอันตรายนี้มักจะมีสถานที่ที่ผู้ใช้ป้อนรหัสผ่านหรือข้อมูลอื่นๆ บ่อยครั้ง ไซต์สัญญาว่าจะจ่ายข้อเสนอปลอม และขอให้ผู้ใช้ที่ไม่สงสัยป้อนรายละเอียดธนาคารของพวกเขา ในบางกรณี เว็บไซต์เหล่านี้เลียนแบบธนาคารหรือสถาบันการเงินอื่นๆ ที่พวกเขาสามารถรับรายละเอียดบัตรเครดิตได้

โยนเบ็ด

มีเทคนิคหลายอย่างที่นักต้มตุ๋นใช้เพื่อล่อเหยื่อให้กลืนเหยื่อ

ฟิชชิ่งตกปลาทำงานอย่างไร

การหลอกลวงแบบฟิชชิ่งประเภทนี้มักมุ่งเป้าไปที่ผู้ใช้โซเชียลมีเดีย

ธนาคารพาณิชย์ บริษัทอีคอมเมิร์ซ และบริษัทการค้าออนไลน์หลายแห่งล้วนมีหน้าโซเชียลมีเดียพร้อมส่วนความคิดเห็น บางครั้งนักต้มตุ๋นจะใช้ส่วนความคิดเห็นเหล่านี้เป็นหลุมรดน้ำที่พวกเขารอลูกค้าด้วยการร้องเรียน

หากคุณมาที่ส่วนความคิดเห็นและบ่นเกี่ยวกับปัญหาการบริการ ผู้หลอกลวงจะส่งลิงก์ไปที่ คลิกและเมื่อคุณทำ คุณจะถูกเปลี่ยนเส้นทางไปยังหน้า Landing Page ปลอมที่คล้ายกับเจ้าหน้าที่ของสถาบัน หน้าหนังสือ. หน้าของผู้หลอกลวงมีโลโก้และชื่อเดียวกันกับหน้าที่ถูกต้อง พวกเขายังดูแลการออกแบบที่จับโซเชียลมีเดียเพื่อเลียนแบบบริษัทที่ถูกกฎหมายที่พวกเขาแอบอ้าง แต่เมื่อคุณเข้าสู่หน้าปลอม รายละเอียดการเข้าสู่ระบบของคุณจะถูกขโมย

ตามที่ วิจัยโดย Safeforexbrokers.com ในการหลอกลวงที่เกี่ยวข้องกับโบรกเกอร์ forex มีจำนวนบัญชีโซเชียลมีเดียปลอมที่เพิ่มขึ้นอย่างมากที่กำหนดเป้าหมายไปยังลูกค้าของโบรกเกอร์ การวิจัยพบว่านักต้มตุ๋นจำนวนมากสร้างเพจปลอมบนโซเชียลมีเดียเพื่อกำหนดเป้าหมายลูกค้าจากประเทศใดประเทศหนึ่ง ตัวอย่างเช่น นักต้มตุ๋นจะสร้างเพจที่ดูถูกกฎหมายและทำตัวเป็นตัวกลางของนายหน้าสำหรับประเทศนั้น

ฟิชชิ่ง Angler กำลังกลายเป็นภัยคุกคาม ผู้ดูแลหน้าโซเชียลมีเดียขององค์กรอยู่ภายใต้แรงกดดันให้ตอบสนองต่อข้อร้องเรียนของผู้ใช้ อย่างรวดเร็ว เพื่อป้องกันไม่ให้มิจฉาชีพแย่งชิงการร้องเรียนและส่งต่อเป้าหมายที่ไร้เดียงสาไปสู่ผู้ประสงค์ร้าย ลิงก์

เพื่อเป็นการป้องกันไว้ก่อน ลูกค้าของธนาคารและแอปการซื้อขายควรใช้ช่องทางการสื่อสารที่เป็นทางการเท่านั้น เช่น อีเมล โทรศัพท์ หรือแม้แต่การไปเยี่ยมชมสำนักงานขององค์กรเพื่อหลีกเลี่ยงฟิชชิ่งตกปลา การโจมตี

การโจมตีแบบฟิชชิ่งของ Angler นั้นเพิ่มขึ้นเนื่องจากโซเชียลมีเดียยักษ์ใหญ่อย่าง Facebook ยังคงอนุญาตให้ใครก็ตามเปิดบัญชีที่มีชื่อคล้ายกัน โดยปกติ หน้าขององค์กรที่ถูกต้องอาจมีเครื่องหมายถูกสีน้ำเงิน แต่ถ้าคุณไม่ระวัง การดำเนินการนี้อาจไม่มีใครสังเกตเห็น

อีเมลฟิชชิ่งทำงานอย่างไร

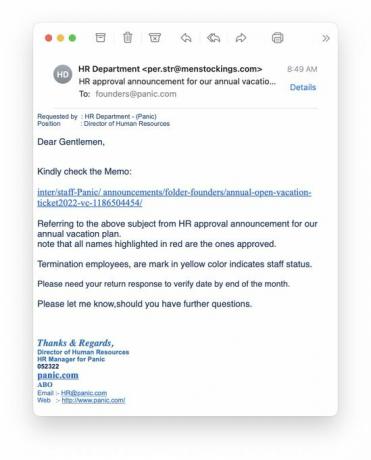

ฟิชชิ่งอีเมลเป็นเทคนิควิศวกรรมโซเชียลที่นักต้มตุ๋นออนไลน์ปลอมตัวเป็นบุคคลหรือองค์กรที่ชอบด้วยกฎหมายขอให้พวกเขาแบ่งปันข้อมูลที่ละเอียดอ่อนอย่างเร่งด่วนด้วยเหตุผลหลายประการ อีเมลเหล่านี้ถูกส่งไปยังผู้คนนับล้านโดยหวังว่าจะมีคนคลิกเพียงไม่กี่เปอร์เซ็นต์

กระบวนการนี้เรียกว่าการฉีดพ่นและการอธิษฐาน ฟิชชิ่งอีเมลแบบฉีดพ่นและอธิษฐานไม่ใช่การโจมตีแบบกำหนดเป้าหมาย เนื่องจากอีเมลจะถูกส่งไปยังบุคคลประเภทต่างๆ ในองค์กรต่างๆ มันไม่ได้กำหนดเป้าหมาย

ฟิชชิ่งอีเมลมีราคาไม่แพงในการดำเนินการ และโดยทั่วไปแล้วจะมีผลตอบแทนต่อบุคคลต่ำสำหรับผู้หลอกลวง อย่างไรก็ตาม มีศักยภาพที่จะจ่ายออกไปได้แม้ว่าจะมีคนจำนวนน้อยมากที่ตกหลุมรักมันก็ตาม เครื่องมือที่จำเป็นในการโจมตีแบบฟิชชิ่งอีเมลมีราคาไม่แพงและมักจะซื้อจากภายนอกในเว็บมืด

ฟิชชิ่งหอกทำงานอย่างไร

Spear phishing เป็นการโจมตีที่มีเป้าหมายและซับซ้อน ที่นี่นักต้มตุ๋นหาข้อมูลเป้าหมายของพวกเขา — มักจะเป็นรายบุคคล ในองค์กรใดองค์กรหนึ่ง สแกมเมอร์เริ่มต้นด้วยการรับผู้ติดต่อและส่งข้อความที่น่าจะดึงคำตอบจากพวกเขา

Spear phishing มักใช้อีเมลและข้อความเหล่านี้มีข้อมูลวงใน เช่น ชื่อพนักงานคนอื่น อีเมล ลายเซ็นและหน่วยงานในองค์กรเพื่อให้ปรากฏถูกต้องตามกฎหมายมากที่สุดเกี่ยวกับการทำงานของ บริษัท

ในหลายกรณี เป้าหมายเต็มใจและไม่เต็มใจที่จะประนีประนอมข้อมูลหรือข้อมูลที่ละเอียดอ่อน

ฟิชชิง Spear มักจะให้ผลตอบแทนสูงสำหรับผู้หลอกลวงที่เกี่ยวข้อง และอาจนำไปสู่การสูญเสียเงิน ข้อมูลที่ละเอียดอ่อน และอาจทำให้ชื่อเสียงขององค์กรที่เกี่ยวข้องเสียหายได้

Cabel

@cabel

168

4

การโจมตีด้วยการล่าปลาวาฬทำงานอย่างไร

นี่เป็นวิธีการสเปียร์ฟิชชิ่งที่มีเป้าหมายสูง ซึ่งผู้โจมตีปลอมตัวเป็นบุคคล ธุรกิจ เว็บไซต์ และองค์กรที่ถูกต้องตามกฎหมายเพื่อไล่ตามเป้าหมายขนาดใหญ่ที่มีรายละเอียดสูง เช่น CEO และผู้บริหารคนดังหรือผู้ดำรงตำแหน่งทางการเมืองที่ทรงอิทธิพล

การล่าวาฬมักอาศัยการโน้มน้าวให้ “ปลาใหญ่” ตัวนี้ ซึ่งก็คือวาฬตัวนั้น ทำผิดด้วยการปลุกระดมความรู้สึกเร่งด่วน ตัวอย่างเช่น นักต้มตุ๋นอาจทำหน้าที่เป็นตัวแทนบังคับใช้กฎหมายหรือเจ้าหน้าที่กระทรวงยุติธรรม ทำให้เป้าหมายตื่นตระหนกและคลิกลิงก์ที่เป็นอันตรายในอีเมล

เป้าหมายของนักต้มตุ๋นอาจเป็นสิ่งต่อไปนี้ ทำให้เหยื่อเริ่มโอนเงินผ่านธนาคาร เก็บข้อมูลที่ละเอียดอ่อน เช่น ข้อมูลรับรองการเข้าสู่ระบบ หรือทรัพย์สินทางปัญญาของบริษัท ข้อมูลลูกค้า และข้อมูลมูลค่าสูงอื่นๆ

นักต้มตุ๋นมักจะใช้คำศัพท์อุตสาหกรรมมาตรฐานในการสร้างอีเมลและใช้ข้อมูลส่วนบุคคลเกี่ยวกับบุคคลหรือองค์กรเป้าหมาย

ในช่วงไม่กี่ครั้งที่ผ่านมา เป็นที่ทราบกันว่านักต้มตุ๋นโทรมาติดตามผลทางอีเมล การโทรนี้มีจุดประสงค์สองประการ เพื่อยืนยันคำขออีเมลและทำให้ผู้ที่อาจเป็นเหยื่อรู้สึกว่าไม่ใช่การหลอกลวง

การล่าวาฬบางครั้งนำไปสู่การสูญเสียทางการเงิน ความเสียหายต่อชื่อเสียง และการสูญเสียข้อมูลสำคัญ

เทคนิคลวงลึก

การหลอกลวงแบบลวงลึกใช้ปัญญาประดิษฐ์เพื่อเลียนแบบเสียง รูปภาพ และวิดีโอของผู้คน การหลอกลวงที่หลอกลวงลึกๆ มักจะคล้ายกับเสียงหรือรูปลักษณ์ของใครบางคน มันทำสิ่งนี้ด้วยความแม่นยำอย่างมากจนหลายคนอาจตกหลุมรักมัน

ตาม รายงานใน The Wall Street Journalผู้ฉ้อโกงใช้ AI เพื่อสร้างเสียงของ CEO ของบริษัทเยอรมัน ซีอีโอ AI ปลอมได้โทรศัพท์ไปที่สาขาของบริษัทในสหราชอาณาจักรและบอกให้โอนเงิน 220,000 ปอนด์ โอนเงินแล้วทุจริตสำเร็จ

เทคนิคการยิ้ม

ซึ่งคล้ายกับฟิชชิง แต่คราวนี้ผู้หลอกลวงใช้ข้อความ SMS เพื่อส่งลิงก์ที่เป็นอันตราย มันอันตรายพอๆ กับฟิชชิ่ง และคุณควรระวัง

'Mac' คะแนนเหล่านี้

ประเด็นที่กล่าวถึงข้างต้นจะช่วยให้คุณเตรียมพร้อมและทำให้การตรวจจับฟิชชิ่งง่ายขึ้นสำหรับคุณ อาชญากรไซเบอร์ได้คิดค้นวิธีการและวิธีการใหม่ๆ ในการขับไล่ผู้คนจากทรัพยากรที่หามาอย่างยากลำบาก

เมื่อขอความช่วยเหลือจากฝ่ายบริการลูกค้าออนไลน์ ให้แน่ใจว่าคุณกำลังสนทนากับตัวแทนบริษัทที่ถูกต้องตามกฎหมาย ก่อนคลิกลิงก์ใดๆ ให้วางเคอร์เซอร์ไว้เพื่อแสดง URL ปลายทางที่แท้จริง ให้โทรติดต่อสายงานเดิมของบริษัทเมื่อคุณเห็นอีเมลที่น่าสงสัยที่มาจากพวกเขา

โพสต์นี้นำเสนอโดย Safe Forex Brokers