Om du är lika förvirrad som vi var när vi först hörde talas om det stora App Store -hacket under helgen, är vi här för att hjälpa.

Här är en sammanställning av allt vi vet om XcodeGhost -historien, och vi kommer att uppdatera den efterhand som mer utvecklas.

Vad är XcodeGhost?

XcodeGhost -hacket representerar den första utbredda malware -incidenten i iOS -ekosystemet, och den använder Apples egen arkitektur mot den.

Xcode är Apples programmeringsram som utvecklare använder för att skapa de appar du använder och de spel du spelar. Och en modifierad version av detta system ansvarar för de problem vi har sett idag. XcodeGhost använder en äldre version av Xcode för att införa skadlig funktionalitet i appar utan att utvecklarna ens vet att den är där. Varje app som görs med den komprometterade versionen av Xcode kan potentiellt äventyras.

Den dåliga Xcode... -koden fick utvecklare via branschforum, Se upp rapporter. Det var särskilt lockande för kinesiska utvecklare eftersom de kunde ladda ner Ghost -versionen snabbare än den officiella direkt från Apple. De visste inte att det var modifierat, så när de använde det för att göra sina appar och skickade dem till App Store, gömde Ghost -koden inuti det.

Vad gör XcodeGhost?

XcodeGhost sitter i bakgrunden av legitima appar och bryter dem för data som en osynlig person som fuskar med ett test. När den berörda appen startas börjar den plocka. De saker som den letar efter inkluderar namnet på den infekterade appen, appbunt -identifieraren (en kod som är specifik för utvecklaren och appuppsättningen under inlämning), enhetens namn och typ, plats och språkinformation, nätverksinformation och enhetens "identifierForVendor" (en kod som hjälper till att ansluta appar från samma utvecklare som körs på samma enhet).

Foto: Charles Rondeau/Public Domain Pictures

När den har denna information skickar Ghost den till en extern server, säger säkerhetsföretaget Palo Alto Networks. Vad gör den med denna information? Palo Alto säger att skadlig programvara har förmågan att ta emot kommandon från servern vilket kan leda till att din iOS -enhet tvingas öppna webbsidor eller skapa falska uppmaningar för att lura dig att ge upp ditt Apple -ID och lösenord. Det kan till och med komma åt data i ditt urklipp för att stjäla lösenord som du har lagrat i en hanteringsapp, säger Palo Alto.

Vilka appar påverkas?

På grund av Ghosts distribution via Kina-baserade utvecklarforum är de flesta infekterade apparna från det landet. Vi har sammanställt en lista av alla de kända berörda apparna, så kolla där för att se om du är i fara.

Vad kan du göra?

Du kommer att vilja vara proaktiv om du bär en av dessa appar, så ditt första drag är att ta bort någon av dem som du för närvarande har installerat. Du kan också checka ut vår guide med praktiska tips för fler förslag, som att vara säker på att du vet var dialogrutor kommer ifrån och ändra ditt Apple -lösenord för säkerhets skull.

Vem gjorde det här?

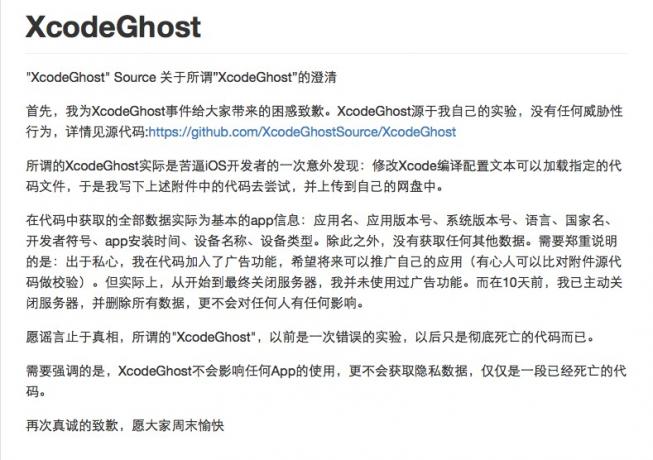

Vi vet inte, men a posta på koddelningswebbplats GitHub av någon som påstår sig vara XcodeGhosts skapare erbjuder några möjliga svar. [Obs! Vi har översatt den här texten från kinesiska med Google Translate och försökt städa upp den för tydlighetens skull, så vissa översättningsfel kan förekomma.]

Först och främst ber jag om ursäkt för den förvirring XcodeGhost har medfört. XcodeGhost är från mina egna experiment, utan något hotfullt beteende, som beskrivs i källkoden.

Den så kallade XcodeGhost är faktiskt svårt för intet ont anande iOS-utvecklare att hitta. En modifierad Xcode -kompilatorkonfigurationstextfilkod kan laddas, så jag skrev koden ovan för att försöka ladda upp den till deras nätverksdisk.

All data i koden får faktiskt grundläggande appinformation: applikationsnamn, applikationsversionsnummer, systemversionsnummer, språk, landnamn, utvecklare, appinstallationstid, enhetsnamn och enhet typ. Dessutom samlar det inte in någon annan data. Jag måste erkänna att jag av egoistiska skäl använde reklamfunktionerna i koden för att marknadsföra dessa applikationer (du kan bekräfta detta i källkoden). Men i själva verket har jag inte använt reklamfunktionen från början till den sista stängningen av servern. Och för tio dagar sedan tog jag bort programmet från servern och tog bort all data, men det kommer inte att påverka någon.

För att sätta stopp för ryktena var den så kallade "XcodeGhost" ett missrådigt experiment, och det är nu dött.

Jag vill betona att XcodeGhost-infekterade appar inte kommer att påverka några användare och inte får privata data, bara en värdelös kod.

Återigen, jag ber verkligen om ursäkt och önskar dig en trevlig helg.

Foto: GitHub

Återigen vet vi inte att detta uttalande är från den verkliga skaparen av skadlig programvara, men om det är sant bör hacket inte påverka fler appar framöver. Vi förespråkar dock fortfarande försiktighet.

Påverkar XcodeGhost appar i varje App Store?

Foto: Rovio Entertainment

Det snabba svaret på denna fråga är att det beror på appen. Är det inte till hjälp?

Till exempel utvecklare Rovios spel Angry Birds 2 är listat bland de drabbade, men företaget hävdar att endast vissa versioner har sårbarheten.

”Rovio kan bekräfta att den kinesiska byggnaden av Angry Birds 2, som endast var tillgänglig i App Store på fastlandet Kina, Taiwan, Hong Kong och Macau var en av iOS -apparna som blev sårbara för säkerhetsfrågan, säger Rovio (via AppAdvice). "Alla andra byggnader av Angry Birds 2 tillgängliga i alla andra territorier är helt säkra."

Så i grund och botten, om en utvecklare outsourcade den kinesiska byggnaden av sin app till en kinesisk utvecklare, kan den specifika versionen ha Ghost allt i det. Och om utvecklaren gjorde alla versioner av sin app med infekterad kod de fick från ett av dessa forum, kommer det att vara i alla versioner. Men om de fick sin Xcode direkt från Apple är det säkert.

Vi måste typ gå från fall till fall om det här, och det är ganska förvirrande. Men anta bara att om en app från listan ovan finns på din enhet kan den äventyras.