Dacă sunteți la fel de confuz ca și noi când am auzit pentru prima dată despre hack-ul major din App Store în weekend, suntem aici pentru a vă ajuta.

Iată o compilație a tot ceea ce știm despre povestea XcodeGhost și o vom actualiza pe măsură ce se dezvoltă mai mult.

Ce este XcodeGhost?

Hack-ul XcodeGhost reprezintă primul incident malware pe scară largă în ecosistemul iOS și folosește propria arhitectură Apple împotriva acestuia.

Xcode este cadrul de programare Apple pe care dezvoltatorii îl folosesc pentru a crea aplicațiile pe care le folosiți și jocurile pe care le jucați. Și o versiune modificată a acestui sistem este responsabilă pentru problemele pe care le-am văzut astăzi. XcodeGhost folosește o versiune mai veche de Xcode pentru a introduce funcționalități dăunătoare în aplicații, fără ca dezvoltatorii să știe chiar că există. Orice aplicație realizată utilizând versiunea compromisă a Xcode este potențial compromisă.

Codul Xcode rău... a ajuns la dezvoltatori prin intermediul forumurilor din industrie,

Atenție rapoarte. A fost deosebit de atrăgător pentru dezvoltatorii chinezi, deoarece aceștia puteau descărca versiunea Ghost mai repede decât cea oficială direct de la Apple. Nu știau că a fost modificat, așa că, atunci când l-au folosit pentru a-și crea aplicațiile și le-au trimis în App Store, codul Ghost s-a păstrat în interiorul acestuia.Ce face XcodeGhost?

XcodeGhost se află în fundalul aplicațiilor legitime și le explorează pentru date precum o persoană invizibilă care înșală un test. Odată ce aplicația afectată se lansează, începe să aleagă. Lucrurile pe care le caută includ numele aplicației infectate, identificatorul pachetului de aplicații (un cod specific dezvoltatorului și setului de aplicații în timpul trimiterii), numele dispozitivului și informații despre tip, locație și limbă, informații despre rețea și „identificatorulForVendor” al dispozitivului (un cod care ajută la conectarea aplicațiilor de la același dezvoltator care rulează pe același dispozitiv).

Fotografie: Charles Rondeau/ Imagini din domeniul public

Odată ce are aceste informații, Ghost le trimite unui server extern, spune firma de securitate Palo Alto Networks. În ceea ce privește ce face cu aceste informații? Palo Alto spune că malware-ul are capacitatea de a primiți comenzi de la server ceea ce ar putea duce la forțarea dispozitivului dvs. iOS să deschidă pagini web sau să creeze solicitări false pentru a vă păcăli să renunțați la ID-ul și parola Apple. Ar putea chiar să acceseze datele din clipboard pentru a fura parolele stocate într-o aplicație de gestionare, spune Palo Alto.

Ce aplicații sunt afectate?

Datorită distribuției Ghost prin intermediul forumurilor de dezvoltatori din China, majoritatea aplicațiilor infectate provin din țara respectivă. Am compilat o listă dintre toate aplicațiile afectate cunoscute, deci verificați acolo pentru a vedea dacă sunteți expus riscului.

Ce poti face?

Veți dori să fiți proactivi dacă transportați una dintre aceste aplicații, așa că prima dvs. mișcare este să ștergeți oricare dintre acestea pe care le-ați instalat în prezent. De asemenea, puteți verifica ghidul nostru de sfaturi la îndemână pentru mai multe sugestii, cum ar fi să fii sigur că știi de unde vin casetele de dialog și să-ți schimbi parola Apple pentru orice eventualitate.

Cine a facut asta?

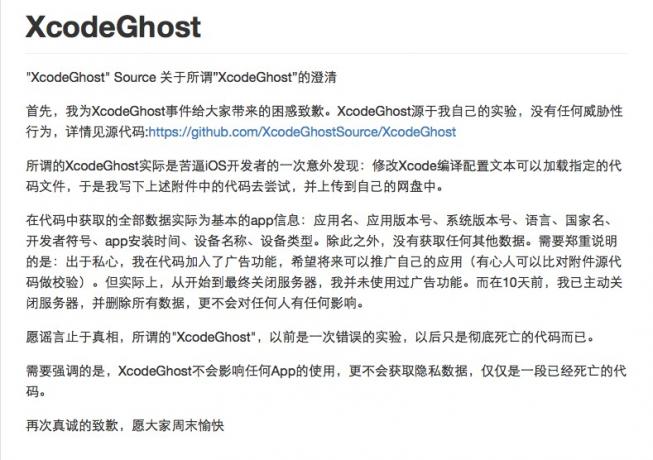

Nu știm, dar a postează pe site-ul de partajare a codului GitHub de cineva care pretinde că este creatorul XcodeGhost oferă câteva răspunsuri posibile. [Notă: Am tradus acest text din chineză folosind Google Translate și am încercat să-l curățăm pentru claritate, astfel încât pot fi prezente unele erori de traducere.]

În primul rând, îmi cer scuze pentru confuzia pe care a adus-o XcodeGhost. XcodeGhost provine din propriile experimente, fără niciun comportament amenințător, așa cum este detaliat în codul sursă.

Așa-numitul XcodeGhost este greu de găsit pentru dezvoltatorii iOS nebănuși. Un cod de fișier text de configurare a compilatorului Xcode modificat poate fi încărcat, așa că am scris codul de mai sus pentru a încerca să-l încărc pe discul de rețea.

Toate datele din cod dobândesc de fapt informații de bază despre aplicație: numele aplicației, numărul versiunii aplicației, numărul versiunii sistemului, limba, numele țării, dezvoltatorul, timpul de instalare a aplicației, numele dispozitivului și dispozitivul tip. În plus, nu colectează alte date. Trebuie să mărturisesc că, din motive egoiste, am folosit funcțiile de publicitate din cod pentru a promova aceste aplicații (puteți confirma acest lucru în codul sursă). Dar, de fapt, de la început până la final oprirea serverului, nu am folosit funcția de publicitate. Și acum 10 zile, am scos programul de pe server și am eliminat toate datele, dar asta nu va avea niciun efect asupra nimănui.

Pentru a pune capăt zvonurilor, așa-numitul „XcodeGhost” a fost un experiment greșit și acum este mort.

Doresc să subliniez că aplicațiile infectate cu XcodeGhost nu vor afecta niciun utilizator și nu obțin date private, ci doar o bucată de cod inutilă.

Din nou, îmi cer sincer scuze și vă doresc un weekend plăcut.

Foto: GitHub

Din nou, nu știm că această afirmație provine de la creatorul propriu-zis al malware-ului, dar dacă este adevărat, hack-ul nu ar trebui să afecteze alte aplicații în viitor. Cu toate acestea, încă pledăm pentru prudență.

Afectează XcodeGhost aplicațiile din fiecare App Store?

Foto: Rovio Entertainment

Răspunsul rapid la această întrebare este că depinde de aplicație. Nu este de ajutor?

De exemplu, jocul dezvoltatorului Rovio Angry Birds 2 este listat printre cei afectați, dar compania susține că doar anumite versiuni au vulnerabilitatea.

„Rovio poate confirma faptul că versiunea chineză a Angry Birds 2, care era disponibilă doar în App Store din continent China, Taiwan, Hong Kong și Macao, au fost una dintre aplicațiile iOS care au devenit vulnerabile la problema de securitate ”, a spus Rovio (prin AppAdvice). „Toate celelalte versiuni de Angry Birds 2 disponibile în toate celelalte teritorii sunt complet sigure.”

Deci, practic, dacă un dezvoltator a externalizat versiunea chineză a aplicației sale către un dezvoltator chinez, atunci acea versiune anume ar putea avea Ghost în ea. Și dacă dezvoltatorul a creat toate versiunile aplicației lor cu codul infectat pe care l-au primit de la unul dintre aceste forumuri, acesta va fi în toate versiunile. Dar dacă au primit Xcode-ul direct de la Apple, este sigur.

Trebuie să mergem de la caz la caz și totul este destul de confuz. Dar presupuneți că dacă o aplicație din lista de mai sus este pe dispozitivul dvs., aceasta ar putea fi compromisă.