Il macOS di Apple è più sicuro di altri sistemi operativi come Windows. Ma un numero crescente di attacchi di phishing e malware ora prende di mira gli utenti Mac.

E, non importa quanto sia sicuro macOS, non rende gli utenti Mac immuni dal pericolo di phishing. Il successo di tali attacchi dipende spesso dalla vigilanza dell'utente.

Le truffe di phishing prendono di mira gli utenti Mac

Il phishing è un tipo di criminalità informatica in cui un criminale si atteggia a autorità legittima con e-mail o testi contraffatti per attirare le persone fornendo informazioni sensibili, come numeri di carta di credito, dettagli di accesso o password che possono essere utilizzate per rubare denaro o effettuare operazioni attacchi informatici.

Nei primi sei mesi del 2019, gli utenti Mac sono stati presi di mira da circa 6 milioni di attacchi di phishing, secondo una ricerca di Secure List. Circa l'11% di quella cifra erano utenti aziendali e circa 255.000 utenti sono stati attaccati ogni anno tra il 2012 e il 2017 tramite malware.

Anche se usi un Mac, lo sei ancora a rischio di essere preso di mira perché molte delle tue attività sono online, in particolare bancarie e finanziarie.

Come funziona una truffa di phishing

Per eseguire un attacco di phishing, il truffatore deve eseguire l'ingegneria sociale su di te. Normalmente lo fanno visitando le tue pagine sui social media per conoscere i tuoi dettagli personali e i tuoi luoghi sono stati, i negozi che hai visitato, i viaggi che hai fatto, poiché questo determina come sarà l'attacco di phishing progettato.

Al termine della ricerca di ingegneria sociale, il truffatore seguirà tre passaggi fondamentali:

Passaggio 1: crea un sito Web falso

Il truffatore crea un sito Web falso e no, non devono conoscere un codice complesso. Esistono varie piattaforme software, alcune anche disponibili gratuitamente per il download su GitHub, che vengono fornite con siti Web clonati che gli hacker possono distribuire. Questi siti Web sembrano e si comportano proprio come siti Web popolari, come Amazon, Badoo, eBay, PayPal, Adobe, DropBox e altri.

Passaggio 2: consegna il sito Web falso al target

Il truffatore usa spesso il tuo indirizzo email per inviarti il sito Web falso. Se il sito Web falso assomiglia al sito Web di Amazon, il truffatore potrebbe fingere di essere lo staff di Amazon e inviarti un'e-mail contenente un collegamento per reindirizzarti alla pagina Amazon falsa.

Tieni presente che il collegamento dannoso potrebbe essere coperto da frasi come "fai clic qui per convalidare i dettagli di accesso" in modo da non vedere che l'URL di destinazione non è il sito Web ufficiale di Amazon. Dopo aver ingoiato l'esca e aver fatto clic sul collegamento, il truffatore viene avvisato con un messaggio del tipo "il bersaglio ha visitato il sito Web di phishing".

Passaggio 3: raccogli password e altri dati

Questo sito Web dannoso di solito contiene luoghi in cui l'utente inserisce le proprie password o altri dati. Spesso il sito promette il pagamento di un'offerta falsa e all'ignaro utente viene chiesto di inserire le proprie coordinate bancarie. In alcuni casi, questi siti Web imitano banche o altri istituti finanziari da cui possono ottenere i dettagli della carta di credito.

Gettando nel gancio

Esistono diverse tecniche utilizzate dai truffatori per attirare il bersaglio e ingoiare l'esca.

Come funziona il phishing del pescatore

Questo tipo di truffa di phishing spesso prende di mira gli utenti dei social media.

Molte banche commerciali, società di e-commerce e società di trading online hanno tutte pagine di social media con sezioni di commenti. I truffatori a volte usano queste sezioni di commenti come pozzi d'acqua in cui giacciono in agguato per i clienti con reclami.

Se accedi alla sezione commenti e ti lamenti di un problema con il servizio, il truffatore ti invia un link a fai clic e una volta fatto, verrai reindirizzato a una pagina di destinazione falsa che ricorda quella ufficiale dell'istituto pagina. La pagina del truffatore ha lo stesso logo e nome della pagina legittima. Si prendono anche cura di progettare il loro handle di social media per imitare quello dell'azienda legittima che stanno impersonando. Ma quando accedi alla pagina falsa, i tuoi dati di accesso vengono rubati.

Come per ricerca di Safeforexbrokers.com sulle truffe relative agli intermediari forex, c'è stato un forte aumento del numero di account di social media falsi che prendono di mira i clienti degli intermediari. La ricerca ha rilevato che molti truffatori creano pagine false sui social media per prendere di mira i clienti di un determinato paese. Ad esempio, il truffatore creerebbe una pagina dall'aspetto legittimo e si atteggiava a intermediario del broker per quel paese.

Il phishing degli angler sta diventando una minaccia. I gestori delle pagine dei social media aziendali sono sotto pressione per rispondere ai reclami degli utenti rapidamente, per impedire ai truffatori di dirottare la denuncia e indirizzare obiettivi innocenti a dannosi collegamenti.

Per precauzione, i clienti di banche e app di trading dovrebbero utilizzare solo canali di comunicazione ufficiali come e-mail, linee telefoniche o persino visite fisiche agli uffici delle organizzazioni per evitare il phishing degli angler attacchi.

Gli attacchi di phishing degli angler sono in aumento perché i giganti dei social media come Facebook consentono ancora a chiunque di aprire account con nomi simili. Di solito, la pagina dell'organizzazione legittima potrebbe avere un segno di spunta blu di verifica, ma se non stai attento questo potrebbe passare inosservato.

Come funziona il phishing via email

L'email phishing è una tecnica di ingegneria sociale in cui i truffatori online si travestono da individui o organizzazioni legittimi che chiedono loro di condividere urgentemente dati sensibili per vari motivi. Queste e-mail vengono inviate a milioni di persone con la speranza che una piccola percentuale faccia clic su di esse.

Questo processo è chiamato spruzzare e pregare. Il phishing di posta elettronica spray e pregante non è un attacco mirato poiché le e-mail vengono inviate a diverse categorie di individui in diverse organizzazioni. Non è mirato.

Il phishing via e-mail è meno costoso da effettuare e generalmente ha un basso ritorno per individuo per il truffatore. Tuttavia, ha il potenziale per ripagare anche se un numero molto ristretto di persone ci cade. Gli strumenti necessari per eseguire un attacco di phishing via e-mail sono meno costosi e di solito vengono acquistati off-shelf sul dark web.

Come funziona lo spear phishing

Lo spear phishing è un attacco mirato e sofisticato. Qui il truffatore ricerca il proprio obiettivo — di solito un individuo in una determinata organizzazione. Il truffatore inizia ottenendo i suoi contatti e inviando un messaggio che probabilmente susciterà loro una risposta.

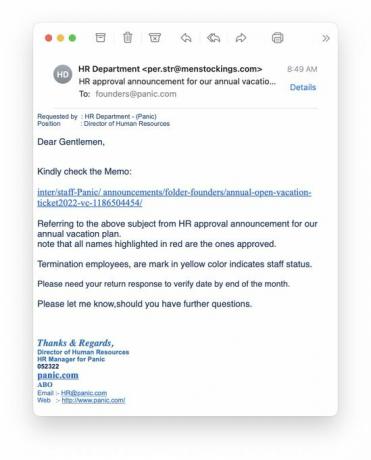

Lo spear phishing di solito utilizza la posta elettronica e questi messaggi contengono informazioni privilegiate come nomi di altro personale, e-mail firme e dipartimenti dell'organizzazione per farli apparire il più legittimi possibile sul funzionamento di l'azienda.

In molti casi, l'obiettivo compromette volontariamente e inconsapevolmente informazioni o dati sensibili.

Lo spear phishing di solito porta rendimenti elevati per il truffatore coinvolto e potrebbe portare alla perdita di denaro, informazioni sensibili e potrebbe persino danneggiare la reputazione dell'organizzazione coinvolta.

Cavolo

@cabel

168

4

Come funziona un attacco di caccia alle balene

Questo è un metodo di spear-phishing altamente mirato in cui gli aggressori si atteggiano a individui, aziende, siti Web e organizzazioni legittimi per perseguire obiettivi di grandi dimensioni e di alto profilo come amministratori delegati e dirigenti, celebrità o influenti titolari di cariche politiche.

La caccia alle balene spesso si basa sul convincere questo "pesce grosso" - la balena - a commettere un errore invocando un senso di urgenza. Ad esempio, il truffatore potrebbe fingere di essere un agente delle forze dell'ordine o un funzionario del Dipartimento di giustizia, provocando il panico nel bersaglio e facendo clic su un collegamento dannoso nell'e-mail.

L'obiettivo del truffatore potrebbe essere uno dei seguenti; costringere una vittima ad avviare un bonifico bancario, acquisire informazioni sensibili come le credenziali di accesso o acquisire la proprietà intellettuale di un'azienda, i dati dei clienti e altre informazioni di alto valore.

Di solito i truffatori utilizzano la terminologia standard del settore nella creazione dell'e-mail e utilizzano informazioni personalizzate sull'individuo o sull'organizzazione target.

Negli ultimi tempi, è noto che i truffatori chiamano per dare seguito a un'e-mail. La chiamata ha due scopi; per confermare la richiesta e-mail e far sentire alla potenziale vittima che non si tratta di una truffa.

La caccia alle balene a volte porta a perdite finanziarie, danni alla reputazione e perdita di dati importanti.

Tecnica del falso profondo

Le truffe false profonde utilizzano l'intelligenza artificiale per imitare le voci, le foto e i video delle persone. Una truffa falsa profonda di solito assomiglia alla voce o all'aspetto di qualcuno. Lo fa con una tale precisione che molti cadranno per esso.

Secondo un rapporto in Il giornale di Wall Street, i truffatori hanno utilizzato l'IA per riprodurre la voce del CEO di un'azienda tedesca. Il falso CEO di AI ha telefonato alla filiale britannica della società e ha detto loro di trasferire 220.000 GBP. Il denaro è stato trasferito e la frode ha avuto successo.

Tecnica dello smishing

È simile al phishing, ma questa volta il truffatore utilizza i messaggi SMS per fornire un collegamento dannoso. È pericoloso quanto il phishing e dovresti stare all'erta.

'Mac' questi punti

I punti discussi sopra ti terranno preparato e renderanno più facile il rilevamento del phishing. I criminali informatici hanno escogitato nuovi mezzi e metodi su come sottrarre alle persone le loro sudatissime risorse.

Quando cerchi aiuto dal servizio clienti online, assicurati di chattare con un rappresentante aziendale legittimo. Prima di fare clic su qualsiasi collegamento, passa il cursore del mouse per visualizzare il vero URL di destinazione. Chiama anche la linea originale di un'azienda quando vedi qualsiasi e-mail losca proveniente da loro.

Questo post è presentato da Safe Forex Brokers.