Hvis du er lige så forvirret, som vi var, da vi første gang hørte om det store App Store -hack i weekenden, er vi her for at hjælpe.

Her er en samling af alt, hvad vi ved om XcodeGhost -historien, og vi opdaterer den, efterhånden som mere udvikler sig.

Hvad er XcodeGhost?

XcodeGhost -hacket repræsenterer den første udbredte malware -hændelse i iOS -økosystemet, og den bruger Apples egen arkitektur imod det.

Xcode er Apples programmeringsramme, som udviklere bruger til at oprette de apps, du bruger, og de spil, du spiller. Og en modificeret version af dette system er ansvarlig for de problemer, vi har set i dag. XcodeGhost bruger en ældre version af Xcode til at introducere ondsindet funktionalitet i apps, uden at udviklerne selv ved, at det er der. Enhver app, der er lavet ved hjælp af den kompromitterede version af Xcode, er potentielt kompromitteret.

Den dårlige Xcode... -kode kom til udviklere via branchefora, Pas på rapporter. Det var især lokkende for kinesiske udviklere, fordi de kunne downloade Ghost -versionen hurtigere end den officielle direkte fra Apple. De vidste ikke, at det blev ændret, så da de brugte det til at lave deres apps og indsendte dem til App Store, gemte Ghost -koden sig inde i det.

Hvad gør XcodeGhost?

XcodeGhost sidder i baggrunden for legitime apps og bryder dem for data som en usynlig person, der snyder en test. Når den berørte app starter, begynder den at vælge. De ting, den leder efter, inkluderer navnet på den inficerede app, appbunt -id'et (en kode, der er specifik for udvikleren og app -sæt under indsendelse), enhedens navn og type, placering og sprogoplysninger, netværksoplysninger og enhedens "identifierForVendor" (en kode, der hjælper med at forbinde apps fra den samme udvikler, der kører på den samme enhed).

Foto: Charles Rondeau/Public Domain Pictures

Når det har disse oplysninger, sender Ghost det til en ekstern server, siger sikkerhedsfirmaet Palo Alto Networks. Hvad angår det med denne information? Palo Alto siger, at malware har evnen til modtage kommandoer fra serveren hvilket kan resultere i at tvinge din iOS -enhed til at åbne websider eller oprette falske beskeder for at narre dig til at opgive dit Apple -id og din adgangskode. Det kan endda muligvis få adgang til data i dit udklipsholder for at stjæle adgangskoder, du har gemt i en administrationsapp, siger Palo Alto.

Hvilke apps påvirkes?

På grund af Ghosts distribution via Kina-baserede udviklerfora er de fleste inficerede apps fra det land. Vi har samlet en liste af alle de kendte berørte apps, så tjek der for at se, om du er i farezonen.

Hvad kan du gøre?

Du vil være proaktiv, hvis du bærer en af disse apps, så dit første træk er at slette enhver af dem, du i øjeblikket har installeret. Du kan også tjekke ud vores guide til praktiske tips for flere forslag, som at være sikker på at du ved, hvor dialogbokse kommer fra og ændre din Apple -adgangskode for sikkerheds skyld.

Hvem gjorde dette?

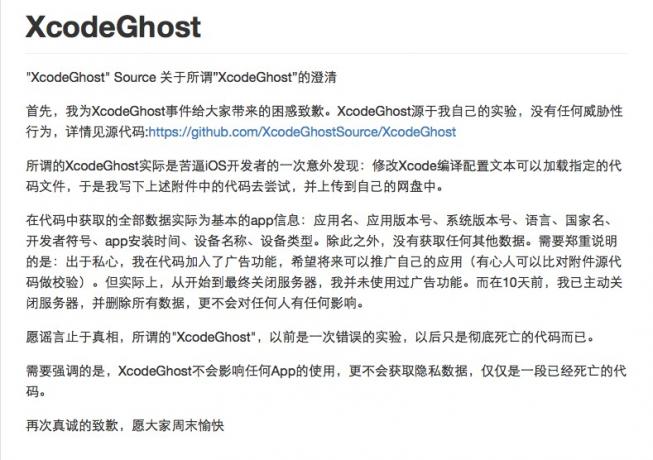

Vi ved det ikke, men a post på kode-delingssted GitHub af en, der påstår at være XcodeGhosts skaber, tilbyder nogle mulige svar. [Bemærk: Vi har oversat denne tekst fra kinesisk ved hjælp af Google Oversæt og forsøgt at rydde op for klarheden, så der kan forekomme nogle oversættelsesfejl.]

Først og fremmest undskylder jeg den forvirring, XcodeGhost har medført. XcodeGhost er fra mine egne eksperimenter, uden nogen truende adfærd, som beskrevet i kildekoden.

Den såkaldte XcodeGhost er faktisk svært for intetanende iOS-udviklere at finde. En ændret Xcode -kompilator -konfigurationstekstfilkode kan indlæses, så jeg skrev koden ovenfor for at prøve at uploade den til deres netværksdisk.

Alle data i koden får faktisk grundlæggende appoplysninger: applikationsnavn, applikationsversionsnummer, systemversionsnummer, sprog, landnavn, udvikler, appinstallationstid, enhedsnavn og enhed type. Derudover indsamler den ikke andre data. Jeg må indrømme, at jeg af egoistiske grunde brugte reklamefunktionerne i koden til at promovere disse applikationer (du kan bekræfte dette i kildekoden). Men faktisk har jeg fra begyndelsen til den sidste nedlukning af serveren ikke brugt reklamefunktionen. Og for 10 dage siden har jeg taget programmet fra serveren og fjernet alle data, men det vil ikke have nogen effekt på nogen.

For at sætte en stopper for rygterne var den såkaldte "XcodeGhost" et dårligt råd, og det er nu dødt.

Jeg vil understrege, at XcodeGhost-inficerede apps ikke påvirker nogen brugere og ikke indhenter private data, kun et ubrugeligt stykke kode.

Igen beklager jeg oprigtigt og ønsker dig en dejlig weekend.

Foto: GitHub

Igen ved vi ikke, at denne erklæring er fra den faktiske skaber af malware, men hvis det er sandt, bør hacket ikke påvirke flere apps fremover. Vi går dog stadig ind for forsigtighed.

Påvirker XcodeGhost apps i hver App Store?

Foto: Rovio Entertainment

Det hurtige svar på dette spørgsmål er, at det afhænger af appen. Er det ikke nyttigt?

For eksempel udvikler Rovios spil Angry Birds 2 er opført blandt de berørte, men virksomheden hævder, at kun visse versioner har sårbarheden.

“Rovio kan bekræfte, at den kinesiske build af Angry Birds 2, som kun var tilgængelig i App Store på fastlandet Kina, Taiwan, Hong Kong og Macau var en af iOS -apps, der blev sårbare over for sikkerhedsproblemet, ”sagde Rovio (via AppAdvice). "Alle andre bygninger af Angry Birds 2, der er tilgængelige i alle andre områder, er fuldstændig sikre og sikre."

Så dybest set, hvis en udvikler outsourcede den kinesiske build af deres app til en kinesisk udvikler, så kan den pågældende version have Ghost helt op i det. Og hvis udvikleren lavede alle versioner af deres app med inficeret kode, de fik fra et af disse fora, vil det være i alle versioner. Men hvis de fik deres Xcode direkte fra Apple, er det sikkert.

Vi er nødt til at gå fra sag til sag om dette, og det hele er ret forvirrende. Men antag bare, at hvis en app fra listen ovenfor er på din enhed, kan den blive kompromitteret.