يعد macOS من Apple أكثر أمانًا من أنظمة التشغيل الأخرى مثل Windows. لكن عددًا متزايدًا من هجمات التصيد الاحتيالي والبرامج الضارة تستهدف الآن مستخدمي Mac.

وبغض النظر عن مدى أمان نظام macOS ، فإنه لا يجعل مستخدمي Mac محصنين من خطر التصيد الاحتيالي. غالبًا ما يعتمد نجاح مثل هذه الهجمات على يقظة المستخدم.

تستهدف عمليات التصيد الاحتيالي مستخدمي Mac

التصيد الاحتيالي هو نوع من الجرائم الإلكترونية حيث يتظاهر المجرم بأنه سلطة شرعية باستخدام رسائل بريد إلكتروني أو نصوص مزيفة لجذب الأشخاص إلى تقديم معلومات حساسة ، مثل أرقام بطاقات الائتمان أو تفاصيل تسجيل الدخول أو كلمات المرور التي يمكن استخدامها لسرقة الأموال أو تنفيذها هجوم المقهى.

في الأشهر الستة الأولى من عام 2019 ، استُهدف مستخدمو Mac بنحو 6 ملايين هجوم تصيد ، وفقا لبحث من قبل Secure List. كان حوالي 11٪ من هذا الرقم من مستخدمي الشركات وتعرض حوالي 255000 مستخدم للهجوم سنويًا بين عامي 2012 و 2017 من خلال البرامج الضارة.

حتى لو كنت تستخدم جهاز Mac ، فأنت كذلك لا يزالون عرضة لخطر الاستهداف لأن العديد من أنشطتك تتم عبر الإنترنت ، وخاصة الخدمات المصرفية والتمويل.

كيف يعمل التصيد الاحتيالي

لتنفيذ هجوم التصيد الاحتيالي ، يتعين على المخادع تنفيذ هندسة اجتماعية عليك. يفعلون ذلك عادة من خلال زيارة صفحات وسائل التواصل الاجتماعي الخاصة بك لمعرفة تفاصيلك الشخصية ، وكذلك الأماكن الخاصة بك كانت ، متاجر قمت بزيارتها ، رحلات قمت بها ، لأن هذا يحدد كيف سيكون هجوم التصيد الاحتيالي مصمم.

بعد اكتمال بحث الهندسة الاجتماعية ، سيتبع المحتال ثلاث خطوات أساسية:

الخطوة 1: إنشاء موقع ويب وهمي

يقوم المحتال بإنشاء موقع ويب مزيف ولا ، ليس عليهم معرفة التعليمات البرمجية المعقدة. هناك العديد من منصات البرامج ، بعضها متاح للتنزيل مجانًا على GitHub ، والتي تأتي مع مواقع الويب المستنسخة ليقوم المتسللون بنشرها. تبدو مواقع الويب هذه وتتصرف تمامًا مثل مواقع الويب الشهيرة ، مثل Amazon و Badoo و eBay و PayPal و Adobe و DropBox والمزيد.

الخطوة 2: قم بتسليم الموقع المزيف إلى الهدف

غالبًا ما يستخدم المحتال عنوان بريدك الإلكتروني لإرسال موقع الويب المزيف إليك. إذا كان موقع الويب المزيف يشبه موقع أمازون الإلكتروني ، فقد يتظاهر المحتال بصفته أحد موظفي أمازون ويرسل إليك بريدًا إلكترونيًا يحتوي على رابط لإعادة توجيهك إلى صفحة أمازون المزيفة.

يرجى ملاحظة أنه يمكن التستر على الرابط الضار بعبارات مثل "انقر هنا للتحقق من صحة تفاصيل تسجيل الدخول" حتى لا ترى أن عنوان URL المقصود ليس موقع أمازون الرسمي. بمجرد ابتلاع الطعم والنقر على الرابط ، يتم إخطار المحتال برسالة مثل "قام الهدف بزيارة موقع التصيد".

الخطوة 3: احصد كلمات المرور والبيانات الأخرى

يحتوي موقع الويب الضار هذا عادةً على أماكن يُدخل فيها المستخدم كلمات المرور أو البيانات الأخرى. في كثير من الأحيان ، يعد الموقع بدفع عرض وهمي ، ويطلب من المستخدم المطمئن إدخال بياناته المصرفية. في بعض الحالات ، تحاكي هذه المواقع البنوك أو المؤسسات المالية الأخرى حيث يمكنهم الحصول على تفاصيل بطاقة الائتمان.

رمي في الخطاف

هناك العديد من الأساليب التي يستخدمها المحتالون لجذب الهدف لابتلاع الطعم.

كيف يعمل الصياد الاحتيالي

غالبًا ما يستهدف هذا النوع من عمليات التصيد الاحتيالي مستخدمي وسائل التواصل الاجتماعي.

تمتلك العديد من البنوك التجارية وشركات التجارة الإلكترونية وشركات التداول عبر الإنترنت صفحات وسائط اجتماعية بها أقسام للتعليق. سيستخدم المحتالون أحيانًا أقسام التعليقات هذه كثقوب سقي حيث ينتظرون العملاء الذين لديهم شكاوى.

إذا أتيت إلى قسم التعليقات واشتكيت من مشكلة خدمة ، يرسل لك المحتال رابطًا إلى انقر فوق ، وبمجرد قيامك بذلك ، تتم إعادة توجيهك إلى صفحة مقصودة وهمية تشبه الصفحة الرسمية للمؤسسة صفحة. صفحة المخادع لها نفس شعار واسم الصفحة الشرعية. كما أنهم يهتمون بتصميم مقبض وسائل التواصل الاجتماعي الخاص بهم لتقليد الشركة الشرعية التي ينتحلونها. ولكن عند تسجيل الدخول إلى الصفحة المزيفة ، تتم سرقة تفاصيل تسجيل الدخول الخاصة بك.

حسب البحث بواسطة Safeforexbrokers.com فيما يتعلق بعمليات الاحتيال المتعلقة بوسطاء الفوركس ، كانت هناك زيادة حادة في عدد حسابات الوسائط الاجتماعية الوهمية التي تستهدف عملاء السمسرة. وجد البحث أن العديد من المحتالين ينشئون صفحات مزيفة على وسائل التواصل الاجتماعي لاستهداف عملاء من بلد معين. على سبيل المثال ، قد ينشئ المخادع صفحة ذات مظهر شرعي ويظهر كوسيط الوسيط في ذلك البلد.

أصبح التصيد باستخدام الصيادلة يمثل خطرًا. يتعرض متعاملو صفحات وسائل التواصل الاجتماعي الخاصة بالشركات لضغوط للرد على شكاوى المستخدمين بسرعة لمنع المحتالين من اختطاف الشكوى وإحالة الأهداف الأبرياء إلى الخبيثة الروابط.

كإجراء احترازي ، يجب على عملاء البنوك وتطبيقات التداول استخدام قنوات الاتصال الرسمية فقط مثل البريد الإلكتروني أو خطوط الهاتف أو حتى الزيارات الفعلية لمكاتب المنظمات لتجنب التصيد الاحتيالي الهجمات.

تتزايد هجمات التصيد الاحتيالي لأن عمالقة وسائل التواصل الاجتماعي مثل Facebook لا يزالون يسمحون لأي شخص بفتح حسابات بأسماء مماثلة. عادةً ، قد تحتوي صفحة المؤسسة الشرعية على علامة تحقق زرقاء ولكن إذا لم تكن حريصًا فقد يمر هذا دون أن يلاحظه أحد.

كيف يعمل البريد الإلكتروني التصيد

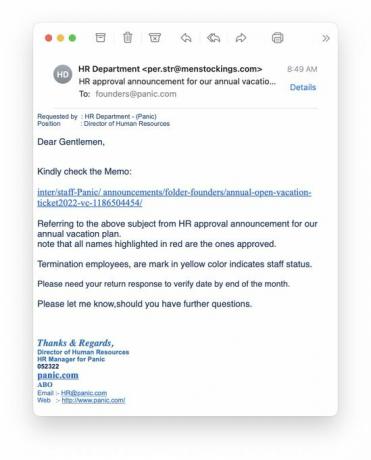

التصيد الاحتيالي عبر البريد الإلكتروني هو أحد أساليب الهندسة الاجتماعية حيث يتنكر المحتالون عبر الإنترنت كأفراد أو مؤسسات شرعيين ويطلبون منهم مشاركة البيانات الحساسة بشكل عاجل لأسباب مختلفة. يتم إرسال رسائل البريد الإلكتروني هذه إلى ملايين الأشخاص على أمل أن تنقر عليها نسبة صغيرة.

هذه العملية تسمى الرش والصلاة. لا يعتبر التصيد الاحتيالي للبريد الإلكتروني والرش به هجومًا مستهدفًا حيث يتم إرسال رسائل البريد الإلكتروني إلى فئات مختلفة من الأفراد في مؤسسات مختلفة. إنه غير مستهدف.

يعتبر التصيد الاحتيالي عبر البريد الإلكتروني أقل تكلفة ، وعادة ما يكون له عائد منخفض لكل فرد للمخادع. ومع ذلك ، فإنه يمكن أن يؤتي ثماره حتى لو وقع في غرامه عدد قليل جدًا من الناس. الأدوات اللازمة لتنفيذ هجوم التصيد عبر البريد الإلكتروني أقل تكلفة وعادة ما يتم شراؤها في المتجر على شبكة الإنترنت المظلمة.

كيف يعمل التصيد بالرمح

التصيد بالرمح هو هجوم مستهدف ومعقد. هنا يبحث المحتال عن هدفه - عادة فرد في منظمة معينة. يبدأ المحتال بالحصول على جهات الاتصال الخاصة بهم وإرسال رسالة من المحتمل أن تستدعي الرد منهم.

يستخدم التصيد الاحتيالي عادةً البريد الإلكتروني وتحتوي هذه الرسائل على معلومات داخلية مثل أسماء الموظفين الآخرين والبريد الإلكتروني التواقيع والإدارات في المنظمة لجعلها تبدو شرعية قدر الإمكان حول أعمال شركة.

في كثير من الحالات ، يعرض الهدف عن قصد ودون علم معلومات أو بيانات حساسة للخطر.

عادةً ما يجلب التصيد الاحتيالي بالرمح عوائد عالية للمخادع المتورط وقد يؤدي إلى خسارة الأموال والمعلومات الحساسة وقد يؤدي إلى الإضرار بسمعة المنظمة المعنية.

كابل

cabel

168

4

كيف يعمل هجوم صيد الحيتان

هذه طريقة تصيد بالرمح شديدة الاستهداف حيث يتظاهر المهاجمون بأنهم أفراد وشركات ومواقع إلكترونية ومؤسسات شرعيون لملاحقة أهداف كبيرة وعالية المستوى مثل الرؤساء التنفيذيين والمديرين التنفيذيينأو المشاهير أو أصحاب المناصب السياسية المؤثرة.

غالبًا ما يعتمد صيد الحيتان على إقناع هذه "السمكة الكبيرة" - الحوت - بارتكاب خطأ من خلال استحضار شعور بالإلحاح. على سبيل المثال ، قد يتظاهر المخادع بأنه وكيل إنفاذ القانون أو مسؤول في وزارة العدل ، مما يجعل الهدف يشعر بالذعر وينقر على رابط ضار في البريد الإلكتروني.

يمكن أن يكون هدف المحتال أيًا مما يلي ؛ جعل الضحية تبدأ في تحويل إلكتروني ، أو الحصول على معلومات حساسة مثل بيانات اعتماد تسجيل الدخول ، أو الحصول على الملكية الفكرية للشركة وبيانات العملاء وغيرها من المعلومات عالية القيمة.

ينشر المحتالون عادةً مصطلحات صناعية قياسية في صياغة البريد الإلكتروني واستخدام المعلومات الشخصية حول الفرد أو المؤسسة المستهدفة.

في الآونة الأخيرة ، من المعروف أن المحتالين يتصلون بمتابعة رسالة بريد إلكتروني. تخدم المكالمة غرضين ؛ لتأكيد طلب البريد الإلكتروني وجعل الضحية المحتملة تشعر أنها ليست عملية احتيال.

يؤدي صيد الحيتان أحيانًا إلى خسارة مالية وإضرار بالسمعة وفقدان بيانات مهمة.

تقنية التزييف العميق

تستخدم عمليات الاحتيال الوهمية العميقة الذكاء الاصطناعي لتقليد أصوات الأشخاص وصورهم وفيديوهاتهم. عادةً ما يشبه الخداع المزيف العميق صوت أو مظهر شخص ما. إنه يفعل ذلك بدقة كبيرة لدرجة أن الكثيرين سوف يسقطون من أجله.

وفق تقرير في صحيفة وول ستريت جورنال، استخدم المحتالون الذكاء الاصطناعي لإعادة إنتاج صوت الرئيس التنفيذي لشركة ألمانية. أجرى الرئيس التنفيذي المزيف لمنظمة العفو الدولية مكالمة هاتفية بفرع الشركة في المملكة المتحدة وأخبرهم بتحويل 220 ألف جنيه إسترليني. تم تحويل الأموال ونجح الاحتيال.

تقنية Smishing

يشبه هذا التصيد الاحتيالي ولكن هذه المرة يستخدم المخادع رسائل SMS لتوصيل رابط ضار. إنه أمر خطير مثل التصيد الاحتيالي ويجب أن تكون على اطلاع.

"ماك" هذه النقاط

ستبقيك النقاط التي تمت مناقشتها أعلاه على استعداد وتجعل اكتشاف التصيد أسهل بالنسبة لك. ابتكر مجرمو الإنترنت وسائل وأساليب جديدة حول كيفية إبعاد الناس عن مواردهم التي حصلوا عليها بشق الأنفس.

عند طلب المساعدة من خدمة العملاء عبر الإنترنت ، تأكد من أنك تدردش مع ممثل شرعي للشركة. قبل النقر على أي رابط ، مرر مؤشر الماوس للكشف عن عنوان URL المقصود الحقيقي. اتصل أيضًا بالخط الأصلي للشركة عندما ترى أي بريد إلكتروني مشبوه صادر منها.

هذا المنشور مقدم من قبل وسطاء الفوركس الآمنين.